Conclusiones clave:

-

Buterin ve una probabilidad no trivial del 20% de que las computadoras cuánticas puedan romper la criptografía actual antes de 2030, y sostiene que Ethereum debería comenzar a prepararse para esa posibilidad.

-

Un riesgo clave involucra ECDSA. Una vez que una clave pública es visible onchain, un futuro ordenador cuántico podría, en teoría, usarla para recuperar la clave privada correspondiente.

-

El plan de emergencia cuántico de Buterin consiste en revertir bloques, congelar las EOA y transferir fondos a carteras de contratos inteligentes resistentes a la cuántica.

-

La mitigación significa billeteras de contratos inteligentes, firmas post-cuánticas aprobadas por el NIST e infraestructura criptoágil que pueda intercambiar esquemas sin caos.

A finales de 2025, el cofundador de Ethereum, Vitalik Buterin, hizo algo inusual. Puso cifras a un riesgo que normalmente se discute en términos de ciencia ficción.

Citando la plataforma de previsión Metaculus, Buterin dijo que hay «aproximadamente un 20% de posibilidades» de que los ordenadores cuánticos capaces de descifrar la criptografía actual puedan llegar antes de 2030, con una previsión media más cercana a 2040.

Unos meses más tarde, en Devconnect, en Buenos Aires, advirtió de que la criptografía de curva elíptica, la columna vertebral de Ethereum y Bitcoin, «podría romperse antes de las próximas elecciones presidenciales de Estados Unidos en 2028». También instó a Ethereum a pasar a fundamentos resistentes a la cuántica en un plazo aproximado de cuatro años.

Según él, existe una posibilidad considerable de que una computadora cuántica criptográficamente relevante llegue en la década de 2020; de ser así, el riesgo debería estar en la hoja de ruta de investigación de Ethereum. No debería considerarse algo para un futuro lejano.

¿Sabías que…? A partir de 2025, los datos de Etherscan muestran más de 350 millones de direcciones únicas de Ethereum, lo que pone de relieve el amplio crecimiento de la red, a pesar de que solo una pequeña parte de esas direcciones mantiene saldos significativos o permanece activa.

Por qué la computación cuántica es un problema para la criptografía de Ethereum

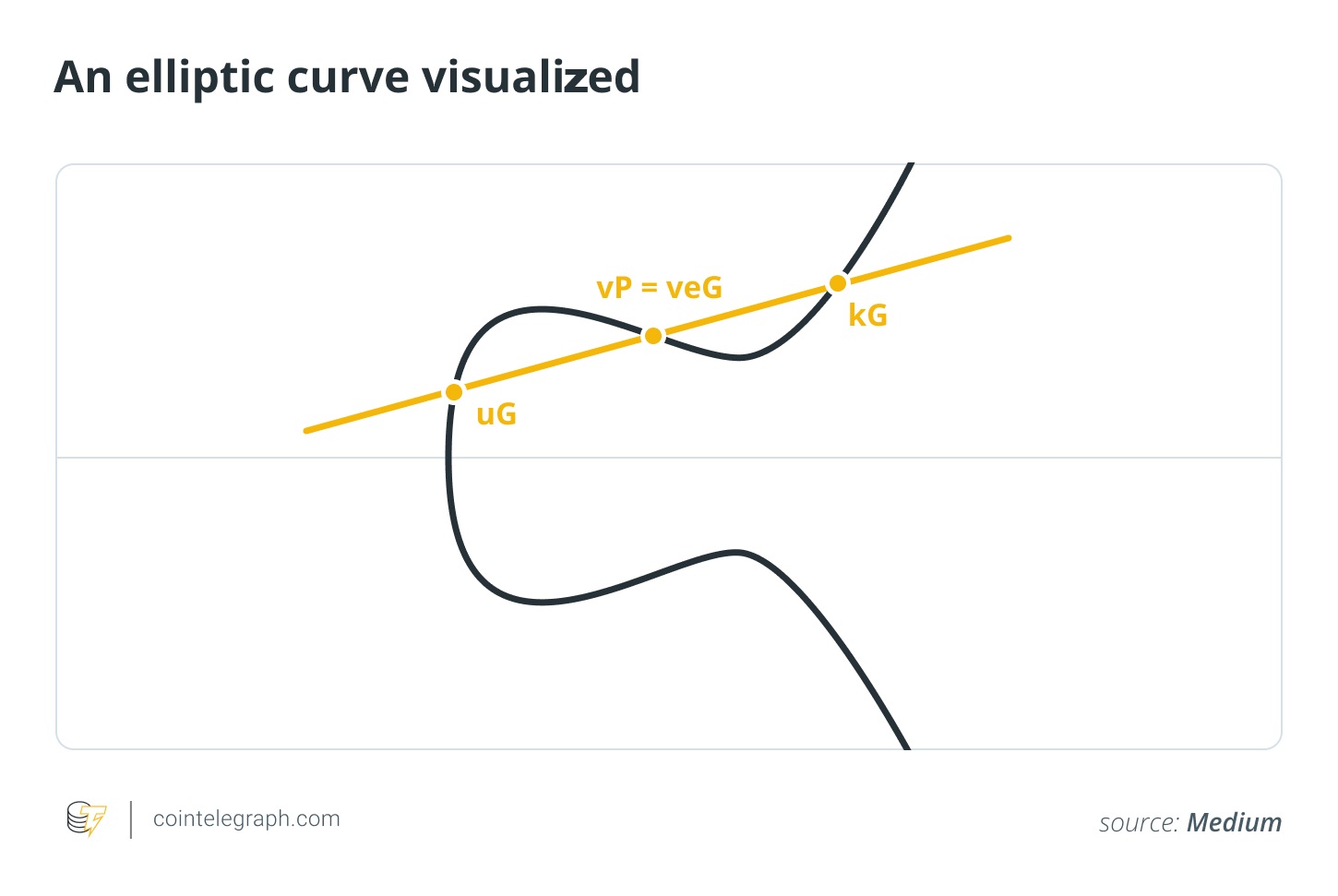

La mayor parte de la seguridad de Ethereum se basa en la ecuación del logaritmo discreto de curva elíptica (ECDLP), que constituye la base del algoritmo de firma digital de curva elíptica (ECDSA). Ethereum utiliza la curva elíptica secp256k1 para estas firmas. En resumen:

-

Tu clave privada es un número aleatorio grande.

-

Tu clave pública es un punto en la curva derivada de esa clave privada.

-

Su dirección es un hash de esa clave pública.

En el hardware clásico, pasar de una clave privada a una clave pública es fácil, pero se cree que hacerlo a la inversa es computacionalmente inviable. Esa asimetría es la razón por la que una clave de 256 bits se considera prácticamente imposible de adivinar.

La computación cuántica amenaza esa asimetría. El algoritmo de Shor, propuesto en 1994, demuestra que un ordenador cuántico suficientemente potente podría resolver la ecuación logarítmica discreta y las ecuaciones de factorización relacionadas en tiempo polinomial, lo que socavaría esquemas como Rivest-Shamir-Adleman (RSA), Diffie-Hellman y ECDSA.

Tanto el Grupo de Trabajo de Ingeniería de Internet como el Instituto Nacional de Estándares y Tecnología (NIST) reconocen que los sistemas clásicos de curvas elípticas serían vulnerables en presencia de un ordenador cuántico criptográficamente relevante (CRQC).

La publicación de Buterin en Ethereum Research sobre una posible emergencia cuántica destaca una sutileza clave para Ethereum. Si nunca has gastado desde una dirección, solo el hash de tu clave pública es visible onchain, y se sigue creyendo que eso es cuánticamente seguro. Una vez que envías una transacción, tu clave pública queda revelada, lo que proporciona a un futuro atacante cuántico la materia prima necesaria para recuperar tu clave privada y vaciar la cuenta.

Por lo tanto, el riesgo principal no es que los ordenadores cuánticos rompan las estructuras de datos de Keccak o Ethereum, sino que una futura máquina podría atacar cualquier dirección cuya clave pública haya sido expuesta alguna vez, lo que abarca la mayoría de las billeteras de los usuarios y muchos tesoros de contratos inteligentes.

Lo que dijo Buterin y cómo enmarca el riesgo

Los recientes comentarios de Buterin tienen dos partes principales.

La primera es la estimación de probabilidad. En lugar de hacer conjeturas, señaló las previsiones de Metaculus, que sitúan la probabilidad de que los ordenadores cuánticos sean capaces de descifrar la criptografía de clave pública actual en aproximadamente una de cada cinco antes de 2030. Las mismas previsiones sitúan el escenario medio alrededor de 2040. Su argumento es que incluso este tipo de riesgo extremo es lo suficientemente alto como para que Ethereum se prepare con antelación.

El segundo es el marco de 2028. Según se informa, en Devconnect dijo a la audiencia que «las curvas elípticas van a desaparecer», citando una investigación que sugiere que los ataques cuánticos a las curvas elípticas de 256 bits podrían ser factibles antes de las elecciones presidenciales estadounidenses de 2028. Algunas noticias lo resumieron en un titular como «Ethereum tiene cuatro años», pero su mensaje era más matizado:

-

Las computadoras cuánticas actuales no pueden atacar a Ethereum o Bitcoin hoy.

-

Una vez que existen los CRQC, el ECDSA y los sistemas relacionados se vuelven estructuralmente inseguros.

-

Migrar una red global hacia esquemas postcuánticos lleva años, por lo que esperar a que se produzca un peligro evidente es en sí mismo riesgoso.

En otras palabras, está pensando como un ingeniero de seguridad. No se evacúa una ciudad porque haya un 20% de probabilidades de que se produzca un terremoto de gran magnitud en la próxima década, pero sí se refuerzan los puentes mientras aún hay tiempo.

¿Sabías que…? La última hoja de ruta de IBM combina los nuevos chips cuánticos Nighthawk y Loon con el objetivo de demostrar la computación cuántica tolerante a fallos para 2029. También ha demostrado recientemente que un algoritmo clave de corrección de errores cuánticos puede ejecutarse de manera eficiente en hardware AMD convencional.

Dentro del plan de bifurcación dura «emergencia cuántica»

Mucho antes de estas recientes advertencias públicas, Buterin publicó un artículo en Ethereum Research en 2024 titulado «Cómo realizar una bifurcación dura para salvar los fondos de la mayoría de los usuarios en una emergencia cuántica». En él se esboza lo que Ethereum podría hacer si un avance cuántico repentino tomara por sorpresa al ecosistema.

Imagina un anuncio público sobre la puesta en marcha de ordenadores cuánticos a gran escala y que los atacantes ya están vaciando las billeteras protegidas por ECDSA. ¿Qué pasaría entonces?

Detectar el ataque y revertirlo

Ethereum revertiría la cadena al último bloque antes de que el robo cuántico a gran escala se hiciera claramente visible.

Deshabilitar transacciones EOA heredadas

Las cuentas tradicionales de propiedad externa (EOA) que utilizan ECDSA quedarían congeladas y no podrían enviar fondos, lo que impediría más robos a través de claves públicas expuestas.

Enruta todo a través de billeteras de contratos inteligentes

Un nuevo tipo de transacción permitiría a los usuarios demostrar, mediante un STARK de conocimiento cero, que controlan la semilla original o la ruta de derivación, por ejemplo, una preimagen de billetera HD de la Propuesta de Mejora de Bitcoin (BIP) 32, para una dirección vulnerable.

La prueba también especificaría un nuevo código de validación para una cartera de contratos inteligentes resistente a la computación cuántica. Una vez verificado, el control de los fondos pasa a ese contrato, que puede aplicar firmas poscuánticas a partir de ese momento.

Pruebas por lotes para la eficiencia del gas

Dado que las pruebas STARK son grandes, el diseño prevé el procesamiento por lotes. Los agregadores envían paquetes de pruebas, lo que permite que muchos usuarios se muevan a la vez, al tiempo que se mantiene la privacidad de la preimagen secreta de cada usuario.

Es fundamental señalar que esto se posiciona como una herramienta de recuperación de último recurso, no como el plan A. El argumento de Buterin es que gran parte de la infraestructura del protocolo necesaria para tal bifurcación, incluyendo la abstracción de cuentas, los sistemas de pruebas ZK fuertes y los esquemas de firma cuánticos estandarizados, puede y debe construirse.

En ese sentido, la preparación para emergencias cuánticas se convierte en un requisito de diseño para la infraestructura de Ethereum, no solo en un interesante experimento mental.

Lo que dicen los expertos sobre los plazos

Si Buterin se basa en previsiones públicas, ¿qué opinan realmente los especialistas en hardware y criptografía?

En cuanto al hardware, el chip Willow de Google, presentado a finales de 2024, es uno de los procesadores cuánticos públicos más avanzados hasta la fecha, con 105 qubits físicos y qubits lógicos con corrección de errores que pueden superar a los superordenadores clásicos en pruebas de rendimiento específicas.

Sin embargo, el director de IA cuántica de Google ha dejado claro que «el chip Willow no es capaz de descifrar la criptografía moderna». Estima que para descifrar el RSA se necesitarían millones de qubits físicos y que esto tardaría al menos 10 años.

Los recursos académicos apuntan en la misma dirección. Un análisis muy citado concluye que descifrar la criptografía de curva elíptica de 256 bits en una hora utilizando qubits protegidos por código de superficie requeriría entre decenas y cientos de millones de qubits físicos, lo que está muy por encima de lo que existe en la actualidad.

En lo que respecta a la criptografía, el NIST y grupos académicos de lugares como el Instituto Tecnológico de Massachusetts llevan años advirtiendo de que, una vez que existan ordenadores cuánticos criptográficamente relevantes, estos descifrarán prácticamente todos los sistemas de clave pública ampliamente utilizados, incluidos RSA, Diffie-Hellman, Elliptic Curve Diffie-Hellman y ECDSA, mediante el algoritmo de Shor. Esto se aplica tanto de forma retrospectiva, descifrando el tráfico recopilado, como de forma prospectiva, falsificando firmas.

Por eso, el NIST lleva casi una década organizando su concurso de criptografía poscuántica y, en 2024, finalizó sus tres primeras normas PQC: ML-KEM para la encapsulación de claves y ML-DSA y SLH-DSA para las firmas.

No existe un consenso entre los expertos sobre una fecha precisa para el «Q-Day». La mayoría de las estimaciones se sitúan en un plazo de 10 a 20 años, aunque algunos trabajos recientes barajan escenarios optimistas en los que podrían producirse ataques tolerantes a fallos en curvas elípticas a finales de la década de 2020, bajo hipótesis agresivas.

Organismos políticos como la Casa Blanca de EE. UU. y el NIST se toman el riesgo lo suficientemente en serio como para impulsar los sistemas federales hacia el PQC a mediados de la década de 2030, lo que implica una posibilidad nada desdeñable de que los ordenadores cuánticos relevantes para la criptografía lleguen dentro de ese horizonte.

Desde ese punto de vista, el planteamiento de Buterin de «un 20% para 2030» y «posiblemente antes de 2028» forma parte de un espectro más amplio de evaluaciones de riesgos, en el que el mensaje real es la incertidumbre y los largos plazos de migración, y no la idea de que hoy en día exista en secreto una máquina capaz de descifrar códigos.

¿Sabías que…? Un informe de 2024 del Instituto Nacional de Estándares y Tecnología y la Casa Blanca estima que a las agencias federales estadounidenses les costará alrededor de USD 7.100 millones migrar sus sistemas a la criptografía poscuántica entre 2025 y 2035, y eso solo en lo que respecta a la infraestructura informática del gobierno de un país.

¿Qué debe cambiar en Ethereum si se acelera el progreso cuántico?

Del lado del protocolo y la billetera, varios hilos ya están convergiendo:

Abstracción de cuentas y billeteras de contratos inteligentes

Trasladar a los usuarios de las EOA básicas a billeteras de contratos inteligentes actualizables, mediante la abstracción de cuentas al estilo ERC-4337, facilita mucho el cambio posterior de los esquemas de firma sin necesidad de realizar bifurcaciones duras de emergencia. Algunos proyectos ya muestran hoy en día billeteras resistentes a la cuántica al estilo Lamport o al estilo eXtended Merkle Signature Scheme (XMSS) en Ethereum.

Esquemas de firma poscuánticos

Ethereum tendrá que elegir (y probar en la práctica) una o varias familias de firmas PQC (probablemente de las construcciones ML-DSA/SLH-DSA o basadas en hash del NIST) y resolver las compensaciones en cuanto al tamaño de la clave, el tamaño de la firma, el coste de la verificación y la integración de los contratos inteligentes.

Agilidad criptográfica para el resto de la pila

Las curvas elípticas no solo se utilizan para las claves de usuario. Las firmas BLS, los compromisos KZG y algunos sistemas de prueba de rollup también se basan en la dureza del logaritmo discreto. Una hoja de ruta cuántica resistente seria también necesita alternativas para esos componentes básicos.

En el ámbito social y de gobernanza, la propuesta de Buterin de una bifurcación de emergencia cuántica es un recordatorio de la gran coordinación que requeriría cualquier respuesta real. Incluso con una criptografía perfecta, revertir bloques, congelar cuentas heredadas o imponer una migración masiva de claves sería políticamente y operativamente controvertido. Esa es parte de la razón por la que él y otros investigadores defienden:

-

Desarrollar mecanismos de interruptores de seguridad o canarios cuánticos que puedan activar automáticamente reglas de migración una vez que se demuestre que un activo de prueba más pequeño y deliberadamente vulnerable está dañado.

-

Tratar la migración post-cuántica como un proceso gradual que los usuarios pueden adoptar mucho antes de cualquier ataque creíble, en lugar de una decisión de último momento.

Para las personas y las instituciones, la lista de verificación a corto plazo es más sencilla:

-

Prefiere billeteras y configuraciones de custodia que puedan actualizar su criptografía sin forzar un traslado a direcciones completamente nuevas.

-

Evita la reutilización innecesaria de direcciones para que se expongan menos claves públicas onchain.

-

Realiza un seguimiento de las futuras opciones de firma post-cuántica de Ethereum y esté preparado para migrar una vez que haya herramientas sólidas disponibles.

El riesgo cuántico debe tratarse de la misma manera que los ingenieros piensan en las inundaciones o los terremotos. Es poco probable que destruya su casa este año, pero es lo suficientemente probable a largo plazo como para que tenga sentido diseñar los cimientos teniendo esto en cuenta.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.